Ubiguiti Unifi Honeypot konfigurieren

Ubiquiti hat in ein paar seiner Konsolen, auf denen die Unifi Network Console läuft, einen Honeypot als Feature eingebaut. Dieser kann mit einer simplen Konfiguration aktiviert werden und soll dann Angreifer, die bereits im Netzwerk sind anlocken. Zugriffe auf den Honeypot werden geloggt und man kann sich auch eine Pushnachricht via UnifiNetwork App zuschicken lassen.

Die folgenden Unifi OS Konsolen bieten den Honeypot an:

- Ubiguiti Unifi Dream Router

- Ubiguiti Unifi Dream Maschine

- Ubiguiti Unifi Dream Maschine Pro

- Ubiguiti Unifi Dream Maschine Pro SE

Konfiguration

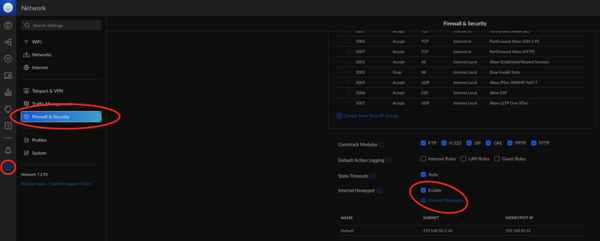

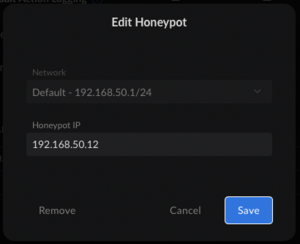

Die Konfiguration ist ziemlich simple. Einfach in die Netzwerk Konsole einloggen und in den Einstellungen unter Firewall und Security den Honeypot aktivieren und dann für alle gewünschten Netze einen Honeypot erstellen:

Speichern und fertig. Man sollte auf jeden Fall einen kurzen Augenblick warten bis man zum Testen übergeht.

Testen des Honeypots

Um den Honeypot zu scannen und zu prüfen ob er online ist, verwenden wir am besten nmap in einem Terminal Fenster. Man kann nmap unter Linux, MacOS und Windows nach installieren, solltet ihr dieses noch nicht installiert haben. Unter Debian based Linux Systemen geht das ganz einfach mit:

apt install nmap

Der Nmap Befehl den wir dann zum scannen verwenden lautet wie folgt:

nmap -p 1-65535 -T4 -A -v 192.168.50.12

Dies startet einen ausführlichen TCP Port Scan mit OS Erkennung. Der Output sieht dann in etwa so aus.

Starting Nmap 7.80 ( https://nmap.org ) at 2022-08-31 10:28 CEST

NSE: Loaded 151 scripts for scanning.

NSE: Script Pre-scanning.

Initiating NSE at 10:28

Completed NSE at 10:28, 0.00s elapsed

Initiating NSE at 10:28

Completed NSE at 10:28, 0.00s elapsed

Initiating NSE at 10:28

Completed NSE at 10:28, 0.00s elapsed

Initiating ARP Ping Scan at 10:28

Scanning 192.168.50.12 [1 port]

Completed ARP Ping Scan at 10:28, 0.02s elapsed (1 total hosts)

Initiating Parallel DNS resolution of 1 host. at 10:28

Completed Parallel DNS resolution of 1 host. at 10:28, 0.01s elapsed

Initiating SYN Stealth Scan at 10:28

Scanning 192.168.50.12 [65535 ports]

Discovered open port 22/tcp on 192.168.50.12

Discovered open port 445/tcp on 192.168.50.12

Discovered open port 21/tcp on 192.168.50.12

Discovered open port 80/tcp on 192.168.50.12

Discovered open port 23/tcp on 192.168.50.12

Discovered open port 25/tcp on 192.168.50.12

Discovered open port 110/tcp on 192.168.50.12

Discovered open port 1433/tcp on 192.168.50.12

SYN Stealth Scan Timing: About 23.42% done; ETC: 10:30 (0:01:41 remaining)

Discovered open port 2222/tcp on 192.168.50.12

Discovered open port 8000/tcp on 192.168.50.12

SYN Stealth Scan Timing: About 59.75% done; ETC: 10:29 (0:00:41 remaining)

Completed SYN Stealth Scan at 10:29, 87.64s elapsed (65535 total ports)

Initiating Service scan at 10:29

Scanning 10 services on 192.168.50.12

Service scan Timing: About 10.00% done; ETC: 10:37 (0:06:54 remaining)

Service scan Timing: About 20.00% done; ETC: 10:42 (0:10:24 remaining)

Completed Service scan at 10:32, 166.13s elapsed (10 services on 1 host)

Initiating OS detection (try #1) against 192.168.50.12

NSE: Script scanning 192.168.50.12.

Initiating NSE at 10:32

Completed NSE at 10:35, 195.88s elapsed

Initiating NSE at 10:35

Completed NSE at 10:38, 156.65s elapsed

Initiating NSE at 10:38

Completed NSE at 10:38, 0.00s elapsed

Nmap scan report for 192.168.50.12

Host is up (0.00065s latency).

Not shown: 65525 filtered ports

PORT STATE SERVICE VERSION

21/tcp open ftp?

22/tcp open ssh?

|_ssh-hostkey: ERROR: Script execution failed (use -d to debug)

23/tcp open telnet

25/tcp open smtp?

|_smtp-commands: Couldn't establish connection on port 25

80/tcp open http?

110/tcp open pop3?

445/tcp open microsoft-ds?

1433/tcp open ms-sql-s?

2222/tcp open EtherNetIP-1?

8000/tcp open http-alt?

1 service unrecognized despite returning data. If you know the service/version, please submit the following fingerprint at https://nmap.org/cgi-bin/submit.cgi?new-service :

SF-Port23-TCP:V=7.80%I=7%D=8/31%Time=630F1BF5%P=aarch64-unknown-linux-gnu%

SF:r(NULL,9,"\xff\xfd\x18\xff\xfd\x20\xff\xfd'")%r(GenericLines,1B,"\xff\x

SF:fd\x18\xff\xfd\x20\xff\xfd'\xff\xfa\x20\x01\xff\xf0\xff\xfa'\x01\xff\xf

SF:0\xff\xfa\x18\x01\xff\xf0")%r(tn3270,1B,"\xff\xfd\x18\xff\xfd\x20\xff\x

SF:fd'\xff\xfa\x20\x01\xff\xf0\xff\xfa'\x01\xff\xf0\xff\xfa\x18\x01\xff\xf

SF:0")%r(GetRequest,1B,"\xff\xfd\x18\xff\xfd\x20\xff\xfd'\xff\xfa\x20\x01\

SF:xff\xf0\xff\xfa'\x01\xff\xf0\xff\xfa\x18\x01\xff\xf0")%r(RPCCheck,1B,"\

SF:xff\xfd\x18\xff\xfd\x20\xff\xfd'\xff\xfa\x20\x01\xff\xf0\xff\xfa'\x01\x

SF:ff\xf0\xff\xfa\x18\x01\xff\xf0")%r(Help,1B,"\xff\xfd\x18\xff\xfd\x20\xf

SF:f\xfd'\xff\xfa\x20\x01\xff\xf0\xff\xfa'\x01\xff\xf0\xff\xfa\x18\x01\xff

SF:\xf0")%r(SIPOptions,1B,"\xff\xfd\x18\xff\xfd\x20\xff\xfd'\xff\xfa\x20\x

SF:01\xff\xf0\xff\xfa'\x01\xff\xf0\xff\xfa\x18\x01\xff\xf0")%r(NCP,1B,"\xf

SF:f\xfd\x18\xff\xfd\x20\xff\xfd'\xff\xfa\x20\x01\xff\xf0\xff\xfa'\x01\xff

SF:\xf0\xff\xfa\x18\x01\xff\xf0");

MAC Address: 70:A7:41:A7:87:9E (Unknown)

Warning: OSScan results may be unreliable because we could not find at least 1 open and 1 closed port

Device type: general purpose

Running: Linux 3.X|4.X

OS CPE: cpe:/o:linux:linux_kernel:3 cpe:/o:linux:linux_kernel:4

OS details: Linux 3.2 - 4.9

Uptime guess: 0.692 days (since Tue Aug 30 18:01:59 2022)

Network Distance: 1 hop

TCP Sequence Prediction: Difficulty=259 (Good luck!)

IP ID Sequence Generation: All zeros

Host script results:

|_smb2-time: Protocol negotiation failed (SMB2)

TRACEROUTE

HOP RTT ADDRESS

1 0.65 ms 192.168.50.12

NSE: Script Post-scanning.

Initiating NSE at 10:38

Completed NSE at 10:38, 0.00s elapsed

Initiating NSE at 10:38

Completed NSE at 10:38, 0.00s elapsed

Initiating NSE at 10:38

Completed NSE at 10:38, 0.00s elapsed

Read data files from: /usr/bin/../share/nmap

OS and Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 609.91 seconds

Raw packets sent: 131168 (5.774MB) | Rcvd: 523 (40.572KB)

Nun kann man sich zum Beispiel via telnet (TCP 23) an den Honeypot verbinden:

# via netcat

nc -v 192.168.50.12 23

# via telnet

telnet 192.168.50.12

sieht dann so aus:

Connection to 192.168.50.12 port 23 [tcp/telnet] succeeded! ???? ??' ?? ????'?????? ??????????!??Debian GNU/Linux 8 login: root

Password: unifi

Login incorrect

Der korrekte Login ist mir nicht bekannt.

Nachdem wir nun den Honeypot gescannt haben, wollen wir natürlich auch sehen, ob unser "Angriff" auch registriert wurde. Dies könnt ihr in der Network Konsole in den Notifications sehen.

Quellen